- Start

- Blog

- Nowości w ofercie

- Integracja systemu kontroli dostępu RACS 5 z PSIM VENOM

Integracja systemu kontroli dostępu RACS 5 z PSIM VENOM

O partnerze technologicznym

MEGAVISION TECHNOLOGY to renomowany dostawca zaawansowanych rozwiązań z zakresu bezpieczeństwa, który od 2011 roku dostarcza na rynek polski i międzynarodowy takie systemy jak CCTV Avigilon, SKD Avigilon oraz PSIM VENOM. Firma oferuje kompleksowe rozwiązania zarówno dla dużych, jak i mniejszych przedsiębiorstw, które są wdrażane w strategicznych obiektach obejmujących m.in. lotniska, zakłady przemysłowe oraz obiekty wojskowe. MEGAVISION TECHNOLOGY zyskała zaufanie partnerów dzięki wysokiej jakości usług i produktów, które elastycznie dopasowuje do indywidualnych potrzeb klientów.

Czym jest platforma PSIM VENOM?

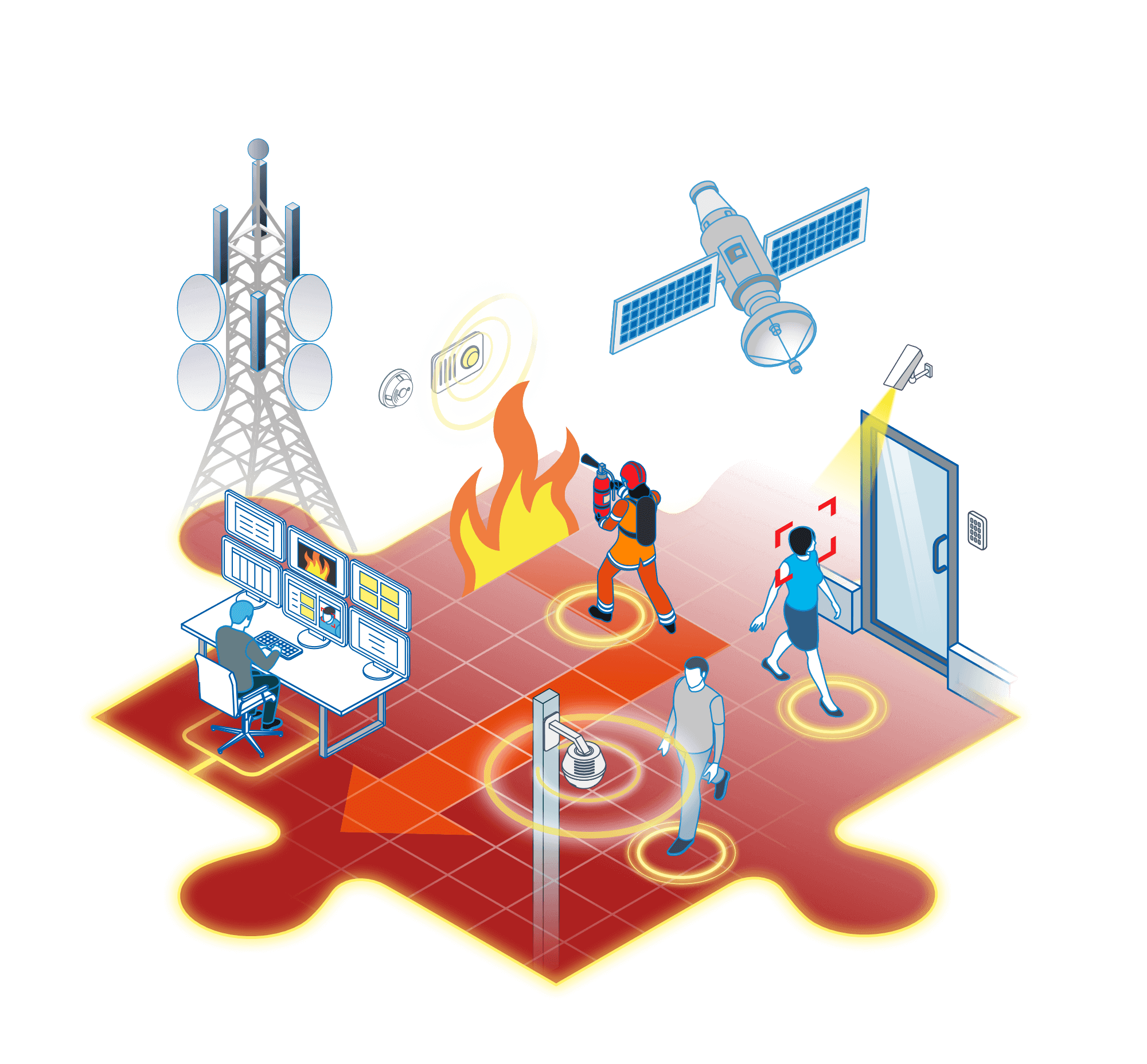

PSIM VENOM to zaawansowane rozwiązanie, które zapewnia ochronę przed różnorodnymi zagrożeniami, umożliwiając ich wczesne wykrywanie, szybsze reagowanie oraz minimalizowanie ewentualnych niepożądanych skutków. Platforma integruje systemy bezpieczeństwa, w tym monitoring wideo, systemy alarmowe i detekcyjne, czy systemy kontroli dostępu, co pozwala uzyskać pełną świadomość sytuacyjną w czasie rzeczywistym. Dzięki funkcjom automatycznej reakcji na zagrożenia, PSIM VENOM pozwala na efektywniejsze zarządzanie bezpieczeństwem.

Jak przebiega integracja RACS 5 z PSIM VENOM?

System kontroli dostępu RACS 5 firmy Roger, zaprojektowany z myślą o elastycznym i niezawodnym zarządzaniu dostępem, jest zintegrowany z platformą PSIM VENOM, dzięki czemu użytkownicy zyskują dostęp do nowych, zaawansowanych operacji, które wspierają szybkie reagowanie na potencjalne zagrożenia oraz optymalizację procesów bezpieczeństwa. Integracja ta pozwala uzyskać szereg dwukierunkowych funkcji, takich jak:

- Pobieranie zdarzeń – dostęp do bieżącej listy zdarzeń oraz możliwość ich wyszukiwania według zakresu czasu lub fragmentu opisu. Zdarzenia mogą być powiązane z innymi systemami i obsługiwane poprzez zdefiniowane procedury automatyczne.

- Kontrola stanów przejść i kontrolerów – wizualizacja stanów przejść na interaktywnej mapie obiektu z możliwością dynamicznej zmiany ich statusu i przypisania odpowiednich procedur.

- Sterowanie przejściami – operatorzy systemu mogą zarządzać dostępem, np. otwierać, blokować lub ustawiać przejścia w trybie normalnym, chwilowego otwarcia lub stałego otwarcia.

- Synchronizacja użytkowników – możliwość dodawania i edytowania użytkowników w systemie RACS 5, w tym przypisywanie kart dostępu oraz zarządzanie uprawnieniami.

Dzięki współpracy rozwiązań możliwe jest automatyczne zamykanie budynków czy stref zgodnie z zaplanowanym harmonogramem, a także uruchamianie odpowiednich alarmów w razie wykrycia zagrożenia.

Możliwości, które daje integracja oraz planowany rozwój

Integracja systemu RACS 5 z PSIM VENOM pozwala uzyskać liczne korzyści dla operacyjnego zarządzania bezpieczeństwem. Są to przede wszystkim:

- Wyższa świadomość sytuacyjna – pełny obraz bezpieczeństwa obiektu dzięki integracji danych z wielu systemów.

- Szybsze reakcje na zagrożenia – centralne zarządzanie oraz automatyzacja procesów przyspieszające reakcje na incydenty w sytuacjach kryzysowych.

- Optymalizacja zasobów i czasu – zarządzanie wieloma obiektami jednocześnie, co pozwala na efektywniejsze wykorzystanie zasobów i redukcję liczby osób potrzebnych do obsługi systemów.

Korzyści i zastosowanie integracji systemu RACS 5 z platformą PSIM VENOM w różnych branżach

Dzięki integracji RACS 5 z PSIM VENOM użytkownicy mogą sprawniej, szybciej i efektywniej zarządzać bezpieczeństwem w obiektach o różnej skali i specyfice. Integracja ta szczególnie sprawdza się w obiektach, wśród których można wymienić:

- Obiekty przemysłowe – wymagające zsynchronizowanego działania wielu technologii bezpieczeństwa.

- Firmy i biura – gdzie centralne zarządzanie dostępem i monitoringiem jest kluczowe.

- Obiekty handlowe i magazyny – wymagające szybkiego dostępu do informacji o stanie bezpieczeństwa.

- Infrastruktura krytyczna – elektrownie, centra danych i obiekty telekomunikacyjne, gdzie wysoki poziom zabezpieczeń ma najwyższy priorytet.

Integracja RACS 5 z platformą PSIM VENOM to kolejny krok w rozwoju naszych rozwiązań wspierających kompleksowe zarządzanie bezpieczeństwem. Rozbudowanie systemu kontroli dostępu RACS 5 o funkcje automatyzacji i centralizacji zarządzania nie tylko zwiększa świadomość sytuacyjną i przyspiesza reakcję w sytuacjach zagrożenia, ale także umożliwia użytkownikom optymalizację kosztów i zasobów. Dzięki temu możemy oferować jeszcze bardziej elastyczne narzędzie, które doskonale odpowiada na wyzwania współczesnych obiektów, zapewniając im bezpieczeństwo i efektywność operacyjną na najwyższym poziomie.

Zobacz także

Na skróty

OFERTA PRODUKTOWA

Wsparcie

FIRMA

Kontakt

Tel. 55 272 01 32 | Fax 55 272 01 33

Komunikaty